Trustwavov javni ključ je vključen v skoraj vse brskalnike, zato ti zaupajo vsem certifikatov, ki jih izda Trustwave, njihov reseller ali posvečeno podjetje.

vir: The Register

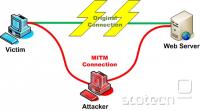

Shema MITM napada. Žrtev (v modrem) se želi povezati na Gmail, vendar se namesto slednjega oglasi varnostna služba njegovega delodajalca (v rdečem). Služba se povsem veljavno predstavi s ponarejenim digitalnim certifikatom za mail.google.com in delavec nima niti najmanjše ideje, da je karkoli narobe. Vse skupaj odlično deluje tudi na nivoju države, kjer namesto delodajalca nastopi varnostno-obveščevalna služba v naključni kleti na naključni mednarodni povezavi.

vir: The RegisterTovrstni certifikati (subordinate root certificates) seveda niso na voljo v "prosti prodaji" in služijo zelo specifičnim namenom, predvsem nadzoru zaposlenih. Če podjetje sumi, da ti s pomočjo interneta ven pošiljajo poslovne skrivnosti, lahko začne preverjati vsebino njihove spletne komunikacije (prikrito prisluškovanje oz. sniffing), kar je mogoče, ker zaposlenemu zagotavljajo internetno povezavo in ves njegov promet gre čez njihove usmerjevalnike. Širšim rešitvam za omenjeni problem se pravi Data Loss Prevention sistemi oz. DLP sistemi.

Takšno prisluškovanje pa postane tehnično nemogoče, ko začne dotični delavec uporabljati šifrirane spletne storitve (npr. http://mail.google.com ali https://slo-tech.com/forum) in to s svojega lastnega prenosnika, nad katerim podjetje nima popolnega nadzora (keyloggerja/rootkita). V tem primeru je še vedno mogoč ti. man-in-the-middle napad na SSL sejo (program za to), kjer se podjetje v razmerju do delavca pretvarja, da so Google, istočasno pa vso komunikacijo preusmeri naprej do pravega GMaila. Protokol HTTPS (HTTP over SSL/TSL) je bil namensko pripravljen z namenom, da prepreči tako prisluškovanje kot tudi MITM napade. Prvo uredi z šifriranjem povezave, drugo pa s sistemom digitalnih potrdil, kjer njihov izdajatelj (CA) jamči, da bo certikat za npr. https://mail.google.com izdal zgolj in edino Googlu in ne kar enemu podjetju X. Podjetje X ima zdaj več možnosti. Lahko si samo izda ti. samopodpisani certifikat, vendar bo brskalnik na to takoj opozoril. Lahko skuša vlomiti v katerega od CA-jev, npr. Comodo ali DigiNotar (ali Verisign), a to je nezakonito, sorazmerno težko izvedljivo in še težje dolgoročno vrdrževati. Tretja možnost je, da preprosto kupijo certifikat s pravico izdaje veljavnih certifikatov za tretje domene. To se je zgodilo v omenjenem primeru.

Ko je tretja možnost minuli teden prišla v javnost, je Trustwave hitro preklical zadevni certifikat in se opravičil. Po nadaljnjem pritisku so izdali še izjavo za javnost, v kateri priznavajo, da je "izdaja takšnih certifikatov stalna praksa pri vseh večjih korenskih upraviteljih". Med kupci najdemo predvsem policijske službe, vlade in kot rečeno, večja podjetja. Kaj to pomeni za varnost interneta, si lahko le predstavljamo.

In other news, Google se je teden odločil, da sistem za sprotno preverjanja veljavnosti certifikatov (OCSP) ne deluje ne deluje in da ga bodo raje zamenjali z rednim vzdrževanjem seznama neveljavnih certifikatov skozi popravke za Chrome. Istočasno tudi ne manjka klicev, naj se sistem CA-jev zamenja z nečim, kar ne sloni v celoti na zaupanju v peščico profitno orientiranih korporacij (četudi imamo zato danes na voljo Ubuntu).

Dodatek: Mozilla že razmišlja odstranitvi Trustwaveovih ključev iz Firefoxa, ker izdajanja subordinatnih root certifikatov izrecno krši njihove pogoje za vključitev. Skrbi jih predvsem, da je to že vseprisotna praksa in da bi morali, če odstranijo omenjenega CA-ja, izbrisati še tri četrtine ostalih. Končna odločitev bo najverjetneje nekje v smeri poziva vsem root CA-jem, naj nemudoma prekličejo ves že izdani šrot, kazen izbrisa pa bo rezevirana zgolj za morebitne nove izdaje. Posledice izbrisa lahko v praksi pomenijo tudi konec poslovanja, ker CA pač več ne more opravljati svoje funkcije zaupanja vredne osebe.