Koliko je vreden algoritem? Učinek AES-a 250 milijard dolarjev

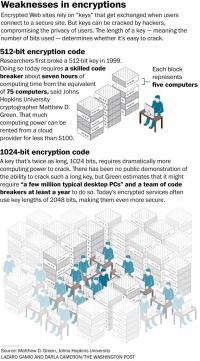

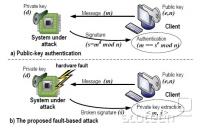

Slo-Tech - Sprva se je imenoval Rijndael, ker sta osnovno zamisel razvila belgijska kriptografa Vincent Rijmen in Joan Daemen, ki sta jo poslala NIST-u (ameriški Nacionalni inštitut za standarde in tehnologijo). Ko je NIST nekaj različic Rijndaela (ki zajema celo družino bločnih šifer) sprejel kot standard, ki ga uporablja tudi ameriška vlada, je dobil ime AES. Gre za najpriljubljenejši algoritem za simetrično šifriranje, ki danes poganja dobršen del moderne infrastrukture. Asimetrično šifriranje z javnimi in zasebnimi ključi je sicer omogočilo preverjanje identitete in vzpostavljanje zaupanja, a težaško delo šifriranja, ko se ključ varno izmenja, potem v ozadju pogosto še vedno opravlja AES, zaradi svoje hitrosti in enostavnosti. Koliko je AES prispeval k svetovni ekonomiji? Veliko.

...

...