WEP in TKIP se počasi poslavljata

vir: Heise

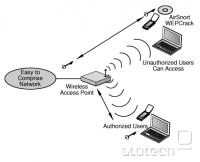

Heise - Že lep čas je znano, da WEP in TKIP ne nudita prave zaščite za brezžične komunikacije, a se še vedno pojavljata kot možnosti tudi v novih napravah. Razlog za to je organizacija Wi-Fi Alliance, ki testira, ali so naprave za WLAN skladne s standardi IEEE, in jim v takem primeru da ustrezen certifikat. Del testa je tudi razumevanje teh dveh zastarelih protokolov, a se bo to v prihodnosti spremenilo.

V naslednjih treh letih bosta namreč TKIP in WEP izpadla iz seznama testov. IEEE ima WEP na seznamu za odstranitev že od leta 2004 in se želi hkrati znebiti tudi TKIP. Od januarja 2011 bo TKIP prepovedan pri novih dostopnih točkah (angl. access point), leto kasneje pa...

V naslednjih treh letih bosta namreč TKIP in WEP izpadla iz seznama testov. IEEE ima WEP na seznamu za odstranitev že od leta 2004 in se želi hkrati znebiti tudi TKIP. Od januarja 2011 bo TKIP prepovedan pri novih dostopnih točkah (angl. access point), leto kasneje pa...