Težave Applovega sistema za pregledovanje fotografij na telefonih

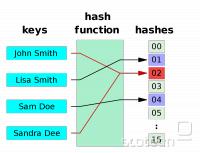

Slo-Tech - V začetku meseca se je razširila vest, da bo Apple na pametnih telefonih vzpostavil sistem za analizo fotografij, poimenovan NeuralHash, ki bo avtomatično preveril, ali kakšna vsebuje otroško pornografijo (CSAM, Child Sexual Abuse Material). Deloval naj bi z lokalnim (torej na telefonu) izračunavanjem zgoščenih vrednosti, ki bi se potem primerjale z bazo znanih fotografij pri NCMEC (US National Center for Missing and Exploited Children). Če bi bilo zadetkov več, omenjalo se je število 30, bi sistem uporabnika prijavil oblastem. Žal pa je izvedba sistema šarlatanska, so pokazali raziskovalci, ki so z vzvratnim inženiringom ugotovili, kako sistem dejansko deluje. Prav tako so že uspeli ustvariti prve kolizije.

Iz kode, ki jo je Asuhariet Ygvar objavil na Githubu in je najverjetneje pristna, je moč razbrati delovanje algoritma NeuralHasha. Kot prikrita koda je bila vstavljena že v iOS 14.3, saj pa bo očitno začela delovati. Problematično je, da je izvedba slaba, zaradi česar...

Iz kode, ki jo je Asuhariet Ygvar objavil na Githubu in je najverjetneje pristna, je moč razbrati delovanje algoritma NeuralHasha. Kot prikrita koda je bila vstavljena že v iOS 14.3, saj pa bo očitno začela delovati. Problematično je, da je izvedba slaba, zaradi česar...