Raziskovalci pri podjetju F-Secure poročajo o novem, tehnično dovršenem napadu na uporabnike spletnega bančništva. V normalnih okoliščinah se uporabnik prijavi v spletno banko kar z uporabniškim imenom in geslom, ko pa želi opraviti transakcijo, jo rabi posebej avtorizirati z vpisom posebne številke (mTAN), ki jo v ta namen obliki SMS-a prejme na svoj mobilni telefon. Ta sistem dvojnega preverjanja preprečuje, da bi napadalec zgolj z prestrezanjem uporabniškega imena in gesla (npr. s keyloggerjem) spraznil račun.

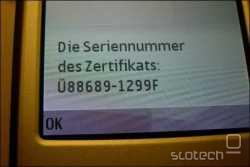

Napad poteka v več fazah. Najprej rabijo lopovi na spletno stran banke nastaviti opozorilo, da je uporabnikovo digitalno potrdilo poteklo in da rabi dobiti novega (nič od tega seveda ni res). Opozorilo vstavijo s predhodno nameščenim trojancem SpyEye. Ko uporabnik klikne na opozorilo, pride na napadalčev strežnik, kjer je povprašan po svoji mobilni številki in IMEI kodi mobitela. Ko ju vnese, dobi poseben SMS s številko novega certifikata (na sliki); v resnici pa je SMS-u priložena zahteva za namestitev mobilnega trojanca za okolje Symbian. Trojanec se namesti samodejno in brez vprašanj, to pa so uspeli narediti tako, da so ga podpisali z ukradenimi razvijalskimi ključi kitajskega mobilnega operaterja OPDA. Programi, podpisani z razvijalskimi ključi, so omejeni na specifičen telefon (IMEI kodo), to pa je uporabnik napadalcem posredoval v prejšnjem koraku. S tem se prva faza zaključi.

Naslednja faza nastopi, ko se uporabnik dejansko odloči plačati kakšen račun. Prijavi se v spletno banko, pri čemer mu trojanec SpyEye pokrade upurabniško ime in geslo ter ju sporoči napadalcu. Zatem uporabnik vnese podrobnosti transakcije. Banka mu na telefon pošlje potrditveno kodo, to pa prestreže mobilni trojanec in jo prav tako posreduje napadalcu. Zatem trojanec zamenja kodo v sms sporočilu z neveljavno, s čimer prepreči, da bi bil uporabnik sam potrdil transakcijo in s tem izčrpal veljavnost potrditvene kode.

Ob tretji priložnosti se napadalec prijavi v spletno banko z ukradenim uporabniškim imenom in geslom, ter vnese podatke za nakazilo na svoj bančni račun. Kot potrditveno kodo vnese tisto, ki jo je v drugi fazi pridobil z mobilnim trojancem. Sistem jo mirno sprejme, ker koda ni enkratna in vezana na vsakokratni poskus transakcije, ampak preprosto vzeta in seznama vnaprej pripravljenih enkratnih kod.

Kraja je s tem zaključena.

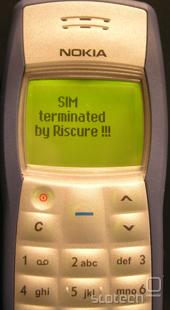

Južnoafriška verzija napada se ne obremenjuje z namestitvijo mobilnega trojanca; napadalci namesto tega v svoj mobilni telefon vstavijo ponarejeno SIM kartico z isto številko, kot jo ima žrtev, in s tem preprosto prestrežejo potrditveno kodo.

Opisani primer kaže izjemno voljo in trud, ki so ga zlikovci pripravljeni vložiti za krajo denarja, ter še enkrat potrjuje, da glede varnosti ne kaže jemati bližnjic in upati, da jih nihče ne bo našel.