Več podrobnosti o napadu s CCleanerjem

Slo-Tech - Znanih je več podrobnosti o hudem varnostnem spodrsljaju, ki si ga je privoščil razvijalec priljubljenega programa za odstranjevanje nepotrebnih CCleaner. Minuli teden je postalo jasno, da je verzija tega programa skoraj mesec dni vsebovala zlonamerno kodo. Kot ugotavlja Avast, je šlo za ciljan napad APT (advanced persistent threat), ki je bil usmerjen na točno določene poslovne tarče.

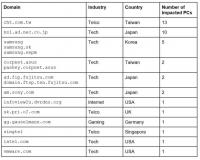

Zlonamerna koda v CCleanerju je namreč vsebovala funkcijo za prenos sekundarnega tovora s krmilno-nadzornih strežnikov. Avast je v sodelovanju z ameriškimi organi pregona in ponudnikom gostovanja ServerCrate uspel pridobiti bazo na strežniku, ki razkriva podrobnosti delovanja. Na...

Zlonamerna koda v CCleanerju je namreč vsebovala funkcijo za prenos sekundarnega tovora s krmilno-nadzornih strežnikov. Avast je v sodelovanju z ameriškimi organi pregona in ponudnikom gostovanja ServerCrate uspel pridobiti bazo na strežniku, ki razkriva podrobnosti delovanja. Na...